等保2.0下安全計算環境中數據傳輸完整性與保密性技術及測評分析

在安全評價業務中,確保數據傳輸的完整性和保密性對于滿足等保2.0(網絡安全等級保護基本要求)至關重要。等保2.0標準強調在安全計算環境中,對數據完整性和保密性進行嚴格測評,以防止數據在傳輸過程中被篡改、泄露或丟失。本文將從技術保障和測評方法兩個方面展開闡述。

一、技術保障數據傳輸完整性

數據傳輸完整性主要依賴以下技術手段:

1. 哈希算法(如SHA-256、MD5):通過計算數據的哈希值,在傳輸前后進行比對,確保數據未被篡改。例如,發送方生成哈希值附加到數據中,接收方重新計算并驗證一致性。

2. 數字簽名:結合非對稱加密(如RSA、ECC),發送方使用私鑰對數據簽名,接收方用公鑰驗證,確保數據來源真實且未被修改。

3. 校驗和與循環冗余校驗(CRC):在低層協議中應用,快速檢測數據傳輸中的錯誤,適用于實時性要求高的場景。

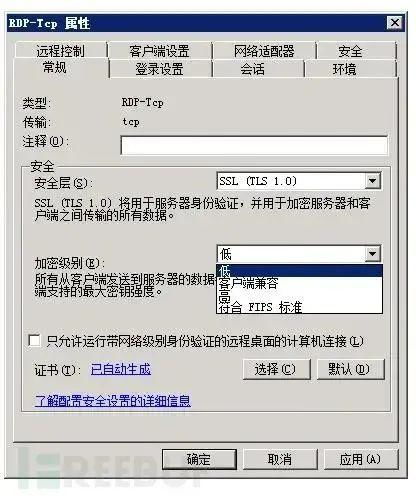

4. 安全傳輸協議:如TLS/SSL協議,在傳輸層提供完整性保護機制,通過消息認證碼(MAC)確保數據包不被篡改。

這些技術在業務數據傳輸中廣泛應用,例如在金融、政務等安全評價系統中,通過TLS加密通道結合哈希驗證,實現端到端的完整性保障。

二、技術保障數據保密性

數據保密性確保傳輸過程中信息不被未授權訪問,常用技術包括:

1. 加密技術:對稱加密(如AES)用于高效加密大量數據,非對稱加密(如RSA)用于密鑰交換,混合加密方案在TLS中常見。

2. 安全隧道協議:如IPsec、VPN,在網絡上建立加密隧道,保護數據在公共網絡中的隱私。

3. 訪問控制與身份認證:通過證書、令牌(如JWT)或雙因素認證,確保只有授權用戶能訪問數據。

在實際應用中,安全評價業務常采用TLS 1.3協議,結合AES加密和數字證書,實現數據傳輸的保密性,防止中間人攻擊。

三、等保2.0數據完整性與保密性測評要求

等保2.0對安全計算環境的數據完整性和保密性提出了具體測評指標:

- 完整性測評:檢查是否采用哈希、數字簽名等技術,驗證數據傳輸日志和審計記錄,確保無篡改痕跡。測評方法包括滲透測試、代碼審查和工具掃描(如使用Wireshark分析數據包)。

- 保密性測評:評估加密算法強度、密鑰管理機制和訪問控制策略。通過漏洞掃描、加密強度測試和模擬攻擊,確認數據在傳輸中加密有效,無明文泄露風險。

在安全評價業務中,測評需覆蓋數據傳輸全生命周期,包括生成、存儲、傳輸和銷毀階段,確保符合等保2.0三級或更高級別要求。

四、總結

在業務數據傳輸中,技術如哈希算法、加密協議和數字簽名是保證完整性和保密性的核心。等保2.0框架下的測評則通過系統化方法驗證這些技術的有效性。安全評價業務應結合行業最佳實踐,定期進行測評和優化,以應對不斷演變的網絡威脅,確保數據安全可靠。

如若轉載,請注明出處:http://m.duique.cn/product/36.html

更新時間:2026-02-10 11:18:30